Телеграм канал «Kali Linux»

По всем вопросам- @workakkk

@ai_machinelearning_big_data - машинное обучение

@itchannels_telegram - 🔥 главные ресурсы для хакера

@programming_books_it - бесплатные it книги

@pythonl -🐍

РКН: clck.ru/3Fmszy

телеграм-каналов

рекламных размещений, по приросту подписчиков,

ER, количеству просмотров на пост и другим метрикам

и креативы

а какие хуже, даже если их давно удалили

на канале, а какая зайдет на ура

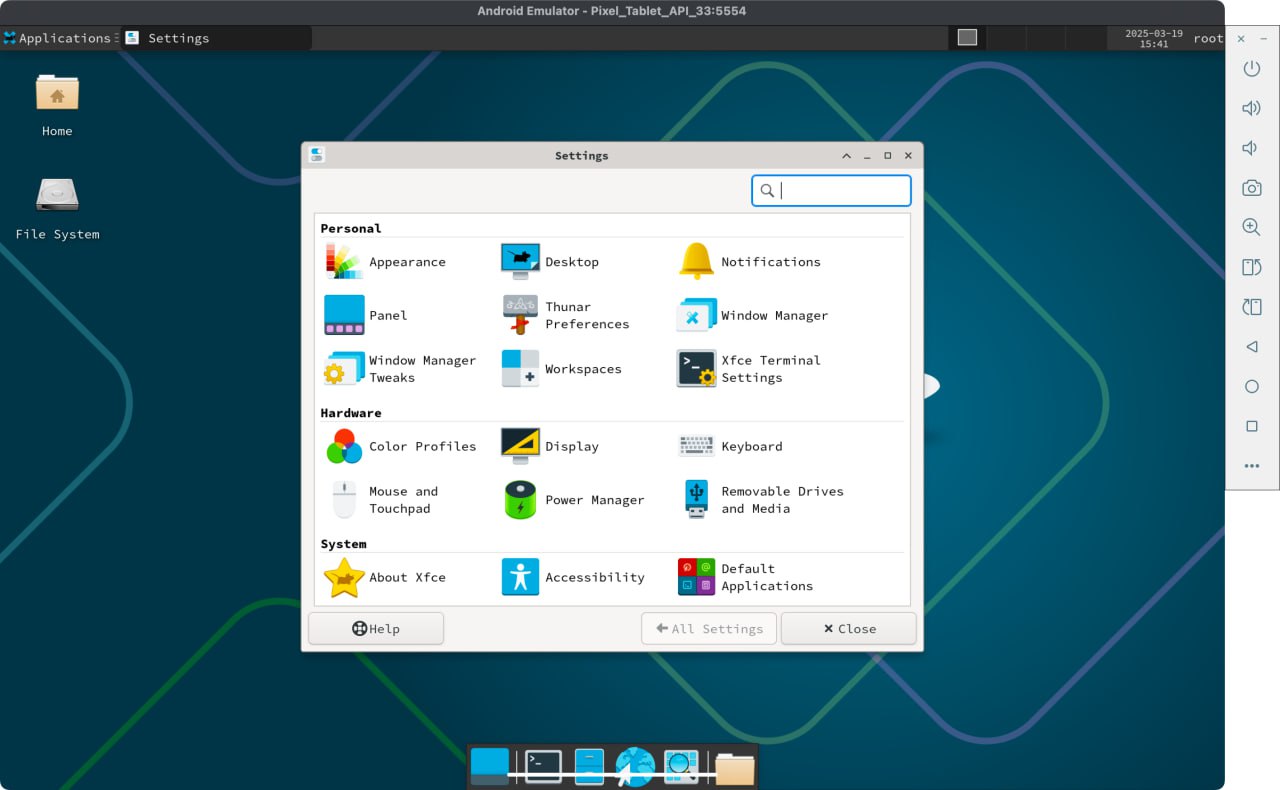

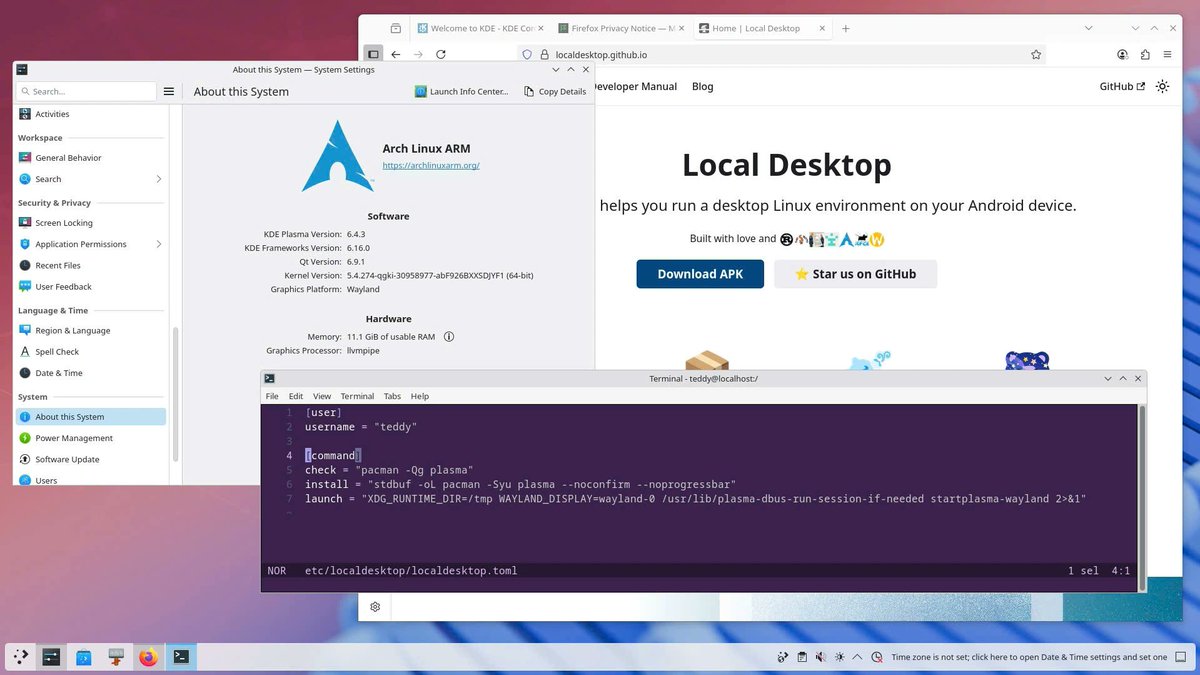

Без старых схем с VNC и тормозами. Всё переписано на Rust и работает через нативный Wayland, поэтому система ощущается живой, а не как удалённый рабочий стол.

Что это даёт на практике:

- можно кодить прямо с телефона

- поднимать локальные серверы

- тестировать и дебажить проекты в полноценном Linux-окружении

Как устроено внутри:

- используется Arch Linux ARM64

- система запускается через Proot, без рутования

- уже работают XFCE и даже KDE Plasma через XWayland

За счёт нативного кода на Rust и отсутствия лишних прослоек оверхед минимальный по сравнению со старыми X11/VNC-решениями.

Фактически - у тебя в кармане полноценная Linux-машина, а не эмуляция терминала.

Arch теперь реально везде.

https://localdesktop.github.io/

Хочешь реально понимать, что происходит под капотом твоей системы, а не просто кликать по GUI?

Без глубокого знания базы ты не инженер - ты просто пользователь.

🔹 В курсе ты:

- Освоишь bash, grep, sed, awk - инструменты, которыми живут админы.

- Разберёшь права, процессы, сеть, файловую систему и научишься чинить всё, что падает.

- Настроишь SSH, firewall, systemd, crontab, демоны и автозапуск.

- Научишься анализировать логи, следить за нагрузкой, и не паниковать при 100% CPU.

💡 Формат: пошаговое объяснение базы и разбор важных практик по работе с Linux.

🎯 После курса ты: будешь чувствовать Linux как родную среду и забудешь, что такое “permission denied”.

🚀 24 часа действует скидка 30%

👉 Учиться со скидкой

Этот репозиторий позволяет проверить, упоминаются ли ваши контакты в открытых судебных документах по делу Эпштейна.

Инструмент анализирует список имён (например, из LinkedIn) и ищет точные совпадения в опубликованных судебных материалах. В результате вы получаете удобный HTML-отчёт со всеми найденными упоминаниями.

Что умеет:

- Поиск по базе судебных документов

- Сортировка упоминаний по количеству

- Генерация наглядного HTML-отчёта

- Работа с файлами контактов (CSV)

Проверь своего друга, не был ли он замечен на печально известном острове.

Клонируем репозиторий

git clone https://github.com/cfinke/EpsteIn.git

cd EpsteIn

Установка зависимостей

pip install -r requirements.txt

Подготовьте CSV-файл с именами (по одному имени в строке)

example.csv:

Oleg Petrov

Nikolay Sobolev

Запуск анализа

python epstein.py example.csv

После выполнения будет создан HTML-отчет с найденными совпадениями

https://github.com/cfinke/EpsteIn

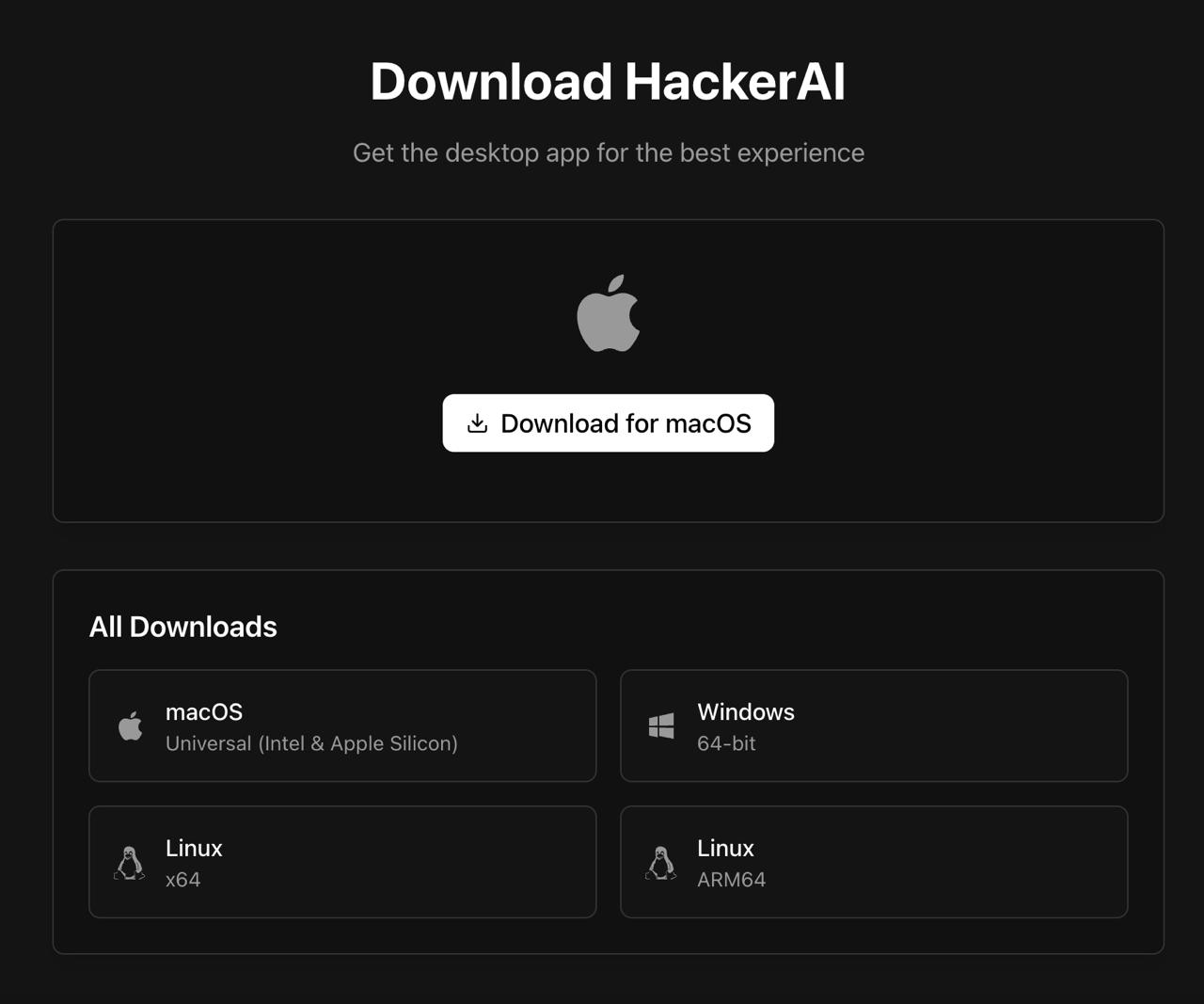

В X активно обсуждают HackerAI — сервис, который использует ИИ для автоматического поиска уязвимостей в сайтах, приложениях и коде. Идея в том, чтобы сделать базовый аудит безопасности доступным не только специалистам по пентесту.

Как это работает

Загружаешь проект, код или указываешь сайт — система проводит анализ и показывает потенциальные слабые места и риски.

Что умеет

— Ищет проблемы в логике работы и настройках

— Подсвечивает возможные уязвимости

— Объясняет, где именно проблема и почему это риск

— Работает как ИИ-ассистент, а не как сложный профессиональный софт

— Доступен онлайн и в десктоп-версии

Кому полезно

— Стартапам без выделенной security-команды

— Разработчикам и веб-студиям

— Администраторам сайтов и сервисов

— Фрилансерам

— Всем, кто запускает веб-проекты и хочет снизить риски

Главная ценность - быстро увидеть очевидные проблемы безопасности до того, как ими воспользуется кто-то другой.

https://hackerai.co/download

Чаще всего бизнес теряет деньги не на взломах, а на:

🚫 неучтенном софте

🚫 дублирующихся лицензиях

🚫 срочных закупках и штрафах после проверок

Это и есть теневые ИТ — незаметная пробоина в бюджете и безопасности.

С 16 по 20 февраля «Инферит ИТМен» проводит бесплатный онлайн-марафон. Говорим только о практике:

✅ как найти неучтенное ПО

✅ как остановить перерасход из-за хаоса в активах

✅ с чего начинается реальный контроль инфраструктуры

Марафон пройдет в закрытом Telegram-канале.

Материалы остаются у участников.

👉 Участвовать бесплатно

Терминальный редактор с человеческим лицом.

Разрабы взяли скорость консольных тулзов и добавили нормальный UX как в VS Code / Sublime.

Что кайфового:

— Открыл и сразу пишешь: привычные хоткеи Ctrl+C / Ctrl+V, мышка, меню - всё работает из коробки

— Жрёт огромные файлы без боли: открывает гигабайтные логи/дампы мгновенно, потому что стримит данные с диска, а не грузит всё в RAM

— Есть всё, что нужно для работы: табы, Command Palette, сплиты, мультикурсоры, встроенный LSP (подсказки, go-to definition, рефакторинг)

— Плагины на TypeScript, запускаются в Deno sandbox (безопасно и удобно)

Идеально, если надо править конфиги/логи прямо на сервере - но без мазохизма 🥷

https://github.com/sinelaw/fresh

Если запускаешь сервисы/ботов на сервере - не храни токены и API-ключи в коде и не пиши их в историю терминала через export ....

Лучший вариант - держать секреты в отдельном .env файле с правильными правами доступа и подгружать их при запуске процесса.

Так ты:

• не засветишь ключи в git

• не оставишь их в history

• упростишь перенос между серверами

• будешь чётко понимать, где лежат конфиги

И ещё важное: после обновления .env обязательно проверяй, какие переменные реально видит процесс.

1) создаём .env и ставим безопасные права

cd /root/bot

nano .env

chmod 600 .env

2) пример переменных

X_API_KEY=your_key_here

OPENAI_API_KEY=your_key_here

3) подгружаем переменные в текущую сессию

set -a

source .env

set +a

4) проверяем что переменная реально загрузилась

python -c "import os; print(os.getenv('X_API_KEY'))"