Телеграм канал «FPGA-Systems Events»

@fpgasystems_embd

@fpgasystems_verification

@fpgasystems_dsp

Чат @fpgasystems

Boosty https://boosty.to/fpgasystems

=

Flood @fpgasystems_flood

Mems @fpgasystems_memasici

=

Больше инфо в боте @fpgasystems_bot

—

Вождь @KeisN13

телеграм-каналов

рекламных размещений, по приросту подписчиков,

ER, количеству просмотров на пост и другим метрикам

и креативы

а какие хуже, даже если их давно удалили

на канале, а какая зайдет на ура

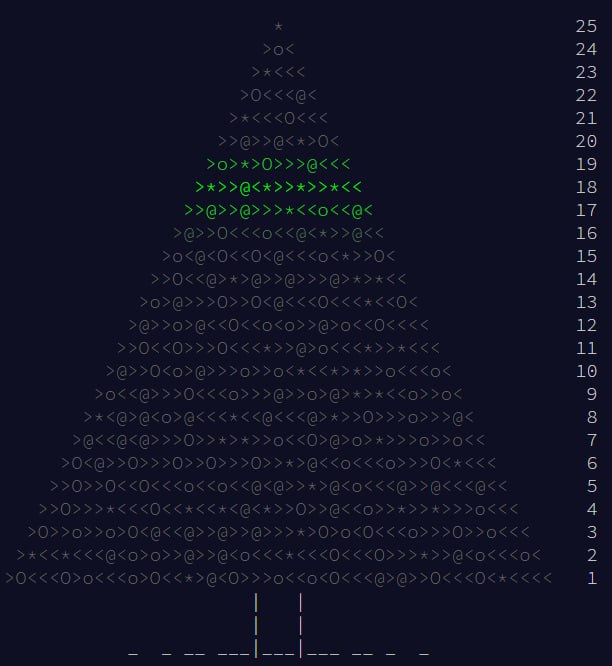

На самом деле это был не сборник задач - это решения к задачам. А сами задачи - это целый большой проект под название Advent of Code, где уже многие годы проходит соревнование по решению простеньких головоломок без привязки к языку программирования.

Суть: Каждый год 1 декабря открывается соревнование. В день публикуется две головоломки, но вторая публикуется только после решения первой. Первая оч простая , вторая вполне себе усложненная версия первой.

Так што если вам интересно порешать головоломки на любом вашем любимом ЯП - то вам сюда 🔜 https://adventofcode.com/

PS: задачи прошлых лет можно посмотреть в [Events]

Привет, друзья! Мы запускаем второй сезон нашего подкаста и уже вовсю готовим первый выпуск. Откроют сезон настоящие эксперты по разработке аппаратного обеспечения и микроэлектроники:

👤 Константин Тафинцев

👤 Антон Бобков

С ними мы заглянем за кулисы разработки и обсудим:

📡 Цифровую обработку сигналов (DSP) — как от аналоговых сигналов перейти к нулям и единицам, какую информацию при этом можно извлечь и где академические алгоритмы находят место в реальным задачах.

💻 Моделирование систем связи — зачем это нужно и с какими сложностями сталкиваются инженеры при переходе от теории к «железу».

🛠 RTL-разработку — интересные кейсы, нюансы реализации и истории из рабочей практики наших гостей в Intel, Synopsys и Huawei.

❓ Хотите, чтобы ваш вопрос прозвучал в эфире?

Мы собираем вопросы от зрителей и озвучим самые интересные в эфире. Чтобы оставить свой вопрос, заполните анкету:

ССЫЛКА ДЛЯ ВОПРОСОВ

https://t.me/markovdrankthechains/230

We’re getting ready to introduce the next generation of GOWIN small and medium FPGA families. Designed for compact architectures, efficient integration, and dependable performance across industrial, consumer, and embedded systems.

The upcoming Arora GW1AN and GW3A families are engineered to support the full FPGA decision chain. From hardware architects and FPGA developers to engineering managers and procurement teams — with migration flexibility and long-term production planning in mind.

🔹 GW1AN — Expanded Small FPGA Portfolio

Enhanced system efficiency with redesigned packaging, hardened embedded IP, integrated user flash, precision ADC resources, and pin-compatible migration paths.

🔹 GW3A — New Medium Performance Class

Hybrid LUT4/LUT6 architecture with optimized hard IP blocks, scaling from ~6K to 90K LUTs — ideal for industrial automation, machine vision, video connectivity, and embedded control.

Both families integrate hardened functional blocks aligned with real-world system requirements — including motor control timing, MIPI connectivity, display interfaces, and analog sensing resources.

📢 Full product announcement coming in the next couple of weeks.

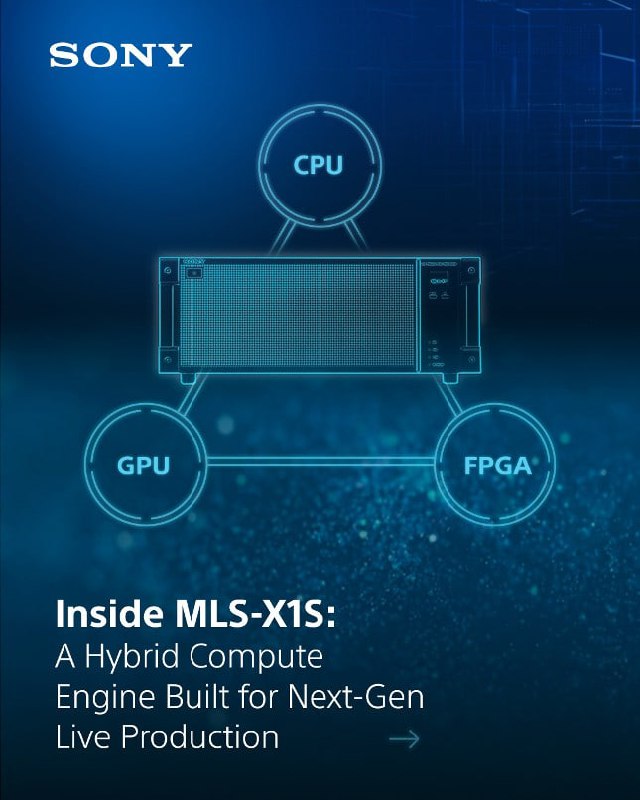

Ссылка на регистрацию -> https://latchup.io

Организация Accellera Systems Initiative объявила о выпуске новой версии стандарта для интеграции абстрактных моделей пересечения границ доменов тактирования и сброса (Clock and Reset Domain Crossing, CDC/RDC).

▌ Основные особенности:

- Новый стандарт обеспечивает возможность обмена и подтверждения результатов анализа CDC/RDC между различными инструментами проектирования электронных устройств независимо от производителя инструментов.

- Позволяет эффективно верифицировать интеграцию интеллектуальных блоков (IP) и чипов на уровне системы (SoC).

- Решает проблему отсутствия совместимости между результатами анализа разных инструментов и устраняет необходимость повторных запусков анализов при интеграции проектов.

- Уменьшает зависимость от конкретных инструментов разработки и упрощает процесс масштабируемого дизайна сложных микросхем, использующих различные IP блоки.

Стандарт представляет собой значительный шаг вперед в повышении производительности и надежности процессов проектирования интегральных схем, позволяя быстрее достигать целей проекта и снижать риски ошибок, связанных с переходом сигналов между разными доменами тактирования и сброса.

Дополнительная информация доступна на сайте организации и на конференции DVCon US 2026, где планируется специальное мероприятие по представлению нового стандарта.

Ссылка на анонс